У розпал пандемії коронавірусу, коли країни впроваджують жорсткі карантинні обмеження, а людей закликають практикувати соціальне дистанціювання, надзвичайну популярність здобув американський застосунок для відеоконференцій Zoom.

Упродовж останнього місяця він посів впевнене перше місце за кількістю скачувань у App Store, обійшовши навіть улюбленця підлітків TikTok.

Проте популярність мала і зворотний бік – Zoom виявився неготовим до крадіжки даних та хакерських атак на шкільні чати. «Зумбомбінг», коли хакери взламують чати інших користувачів у Zoom, набув такого поширення, що ФБР навіть видало рекомендації, як протидіяти цьому.

А нещодавно спеціалісти з кібербезпеки знайшли на хакерських форумах у даркнеті облікові дані понад 0,5 млн акаунтів Zoom, які можна було придбати менш ніж за цент. А якщо до цього додати тисячі записів відеоконференцій, злитих у відкритий доступ на Youtube і Vimeo, то стає зрозумілим, чому школи, бізнес та держструктури почали масово відмовлятися від Zoom.

Explainer пояснює, чому хакерам вдалось взламати сервіс, що таке “зумбомбінг” та як йому протидіяти.

Що не так із Zoom?

Цікаво, що Zoom почали критикувати ще влітку 2019 року, коли з’ясувалося, що вразливість macOS дозволяє застосунку примусово активувати камеру у MacBook. Але тоді застосунок ще не був таким популярним, тож інцидент не набув розголосу.

Усе змінилося навесні 2020 року: було виявлено численні вразливості, про які ані розробники, ані користувачі досі не здогадувалися. Наприклад, з’ясувалося, що Zoom поширює інформацію з LinkedIn навіть про користувачів, які використовують псевдоніми, а також передає дані у Facebook, навіть якщо у вас немає там облікового запису, а хакери можуть отримати доступ до вашого комп’ютера та встановити шкідливі або шпигунські програми.

Окрім цього, з’ясувалося, що Zoom не застосовує наскрізне шифрування, (end-to-end, E2E), коли доступ до сесії мають тільки її учасники. Як зауважує The Intercept, Zoom використовує своє власне визначення терміна “наскрізне шифрування”, яке дозволяє йому отримувати доступ до незашифрованих відео та аудіо з сесій.

Представники Zoom у розмові із виданням визнали, що під час відеоконференцій використовують не E2E, а комбінацію TCP- і UDP-з’єднань для забезпечення масштабування; для захисту ж використовують транспортне шифрування (TLS), яке використовується для захисту HTTPS-сайтів. Воно передбачає, що з’єднання між застосунком Zoom, який працює на комп’ютері або телефоні користувача, та сервером Zoom зашифровано так само, як зашифровано з’єднання між веб-браузером користувача та статтею на https-ресурсі.

Зрозуміло, що сесії за такого способу шифрування не могли бути повністю конфіденційними, адже сам Zoom міг отримати доступ до їхнього незашифрованого контенту. А якщо це міг зробити Zoom, то міг і будь-який інший сторонній користувач.

Натомість наскрізне шифрування забезпечує більший рівень безпеки, адже зміст сесії зашифровано за допомогою ключа, що генерується на пристроях користувачів, а тому Zoom міг мати доступ до незашифрованого контенту, але без ключів, необхідних для його розшифрування.

Як вважають деякі дослідники, групові відеоконференції важко шифрувати наскрізним методом, адже постачальнику послуг необхідно визначити, хто говорить, щоб діяти як комутатор. Проте досвід Apple FaceTime, який дозволяє наскрізне шифрування своїх групових відеоконференцій, демонструє, що це можливо.

Як Zoom намагається виправити ситуацію?

Через скандали із порушенням безпеки, 30 березня Zoom була змушена змінити політику конфіденційності, оголосивши, що “контент клієнта” більше не буде використовуватися з рекламною метою, відео буде зберігатися тільки за запитом користувача і воно не буде доступне для компанії. Якщо організатор зустрічі не записує сесію, то аудіо, чат і відео не зберігатимуться. Якщо ж організатор сесії розпочне запис трансляції, її учасникам надійде повідомлення, і вони матимуть змогу відмовитися і вийти із сесії.

Переосмислений документ також детальніше пояснює, які дані про клієнтів Zoom збирає. Наприклад, номери телефонів та імена користувачів.

Після публікації розслідування на Motherboard Zoom заявила, що оновлює свій застосунок для iOS, щоб припинити ділитися даними із Facebook, а вже 1 квітня у відповідь на розслідування The Intercept гендиректор Zoom Ерік Юань заявив, що компанія призупиняє розробку нового функціоналу на 90 днів.

Попри спроби Zoom оперативно виправити вразливості – це не врятувало компанію від масової критики з боку великих корпорацій та держустанов, а також численних судових позовів.

У відповідь компанія була змушена винаймати висококласних фахівців, зокрема Алекса Стамоса, колишнього директора з безпеки Facebook, та голову Luta Security Кеті Муссуріс, знана тим, що налаштовує програми для боротьби з помилками для Microsoft, Symantec та Пентагона.

Стамос уже встиг заявити, що недоліки кодування та криптографічні проблеми важливі, проте переважна більшість реальної технологічної шкоди походить від людей, які просто використовують продукт з метою нашкодити іншим людям.

Що таке зумбомбінг?

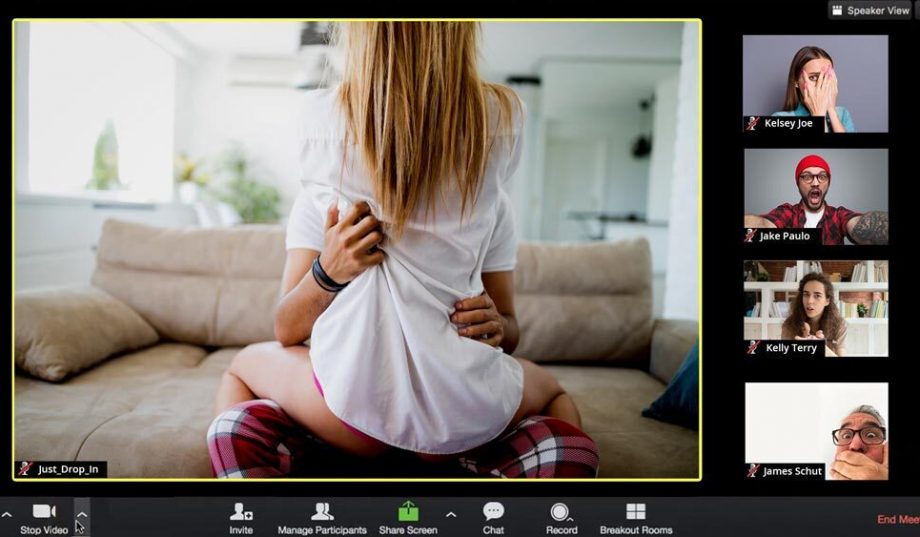

Zoombomb, або Zoomraiding – це підключення до відеоконференції незнайомців, коли сесію не захищено паролем і приєднатися до неї можна, просто клікнувши посилання на загальнодоступну подію Zoom.

Багато зловмисників швидко шукають у соцмережах «Zoom.us» і починають збирати URL-посилання. Щойно троль увійшов у сесію, він може переслідувати користувачів образливими повідомленнями.

Спочатку подібні інциденти вважали просто жартом або тролінгом, але згодом вони привернули увагу ФБР через розпалювання ворожнечі. Наприклад, видання The New York Times писало про зумбомбінг, спрямований проти мусульман, зборів анонімних алкоголіків та онлайн-класів.

Журналісти видання знайшли 153 облікові записи в Instagram, десятки облікових записів у Twitter та закритих чатах, а також кілька гілок на форумах Reddit і 4Chan, де тисячі людей збираються з метою організувати зумбомбінг.

Zoom-хулігани часто використовують шокуючі зображення, расові епітети та нецензурні вислови для зриву відеоконференцій. Хоча організатор зустрічі може у будь-який момент видалити будь-якого учасника, зловмисників буває складно відстежити; їх може бути кілька в одній зустрічі, і вони можуть перескакувати з одного імені користувача на інше.

Іноді зумбомбінг може набути сюрреалістичних рис, як у випадку із інженером Samsung, який підключився до сесії своїх колег, використовуючи AI версію Ілона Маска.

Що зробив Zoom для вирішення проблеми зумбомбінгу?

Аби підвищити конфіденційність, у Zoom створили кнопку “Security”, що відображається в елементах управління сесії. Коли організатор або співорганізатор сесії клікнуть на значок, вони отримують доступ до ряду функцій, які за задумом розробників мають унеможливити зумбомбінг.

Як іще можна попередити зумбомбінг?

Користувачі можуть зробити свої відеоконференції безпечнішими, якщо дотримуватимуться наступних порад:

- Використовуйте унікальний ідентифікатор, а не особистий ідентифікатор зустрічі, для кожного дзвінка. На сторінці підтримки Zoom є покрокове відео, як створити випадковий ідентифікатор.

- Вимагайте пароль для будь-якого виклику.

- Створюйте кімнату очікування, аби організатор сесії міг обирати, хто із користувачів може увійти до чату перед тим, як він офіційно почнеться.

- Вимкніть можливість спільного використання екрана для всіх, окрім організаторів сесії. Вимкніть звук та анотації, відео, приватні чати та фони для користувачів.

- Якщо вашу зустріч таки перервав троль, то вимкніть можливість користувача долучитися до сесії після його видалення.