Технологія пошуку та аналізу інформації з відкритих джерел здавна використовується в роботі розвідок багатьох країн. Особливо активно в Україні заговорили про це після того, як у Києві затримали чоловіка, що викладав у TikTok відео з технікою ЗСУ біля ТЦ Retroville. Згодом торговий центр зазнав ракетного удару російських окупантів, внаслідок якого загинуло восьмеро людей. Ймовірною причиною трагедії можуть бути дані з соціальних мереж, які є у вільному доступі.

Сьогодні штучний інтелект використовують і при розпізнаванні облич окупантів, які вчинили масові вбивства в Бучі Київської області. Це можна зробити за допомогою американського стартапу Clearview AI, який має доступ до бази з 10 мільярдів фото, серед яких понад 2 мільярди зображень із російської соціальної мережі «ВКонтакте».

Інформацію про злочини орків у Бучі збирає і чат-бот «Руські вбивці» від Міністерства цифрової трансформації. Повідомити про них може кожен українець.

Як працює розвідка за відкритими джерелами та що робити, аби не стати коригувальником для ворога – розпитали експертів із цифрових технологій.

Що таке OSINT?

OSINT (Open source intelligence) – це розвідка за відкритими джерелами. В основі цієї технології – пошук, аналіз і використання військової, політичної, економічної та іншої інформації для прийняття рішень у сфері національної оборони та безпеки, розслідувань тощо.

IT-фахівець Андрій Тужиков наголошує на особливому характері цієї інформації. «OSINT – це не підслуховування чи купівля даних, – говорить експерт, – а саме та інформація, яка була опублікована користувачами чи ЗМІ і яку можна отримати, не порушуючи закон і приватність». Тієї ж думки дотримується і консультант із цифрових технологій Віталій Мороз. Зокрема, він зазначає, що «OSINT не передбачає несанкціонований доступ до інформації через шахрайство, злами, маніпуляції та кібератаки. Аналізуються цифрові сліди, що їх залишають користувачі на відкритих платформах».

В Україні термін OSINT відомий вже мінімум років п’ятнадцять. Цей підхід здавна використовується у сфері розвідки в усьому світі, адже саме відкриті джерела можуть становити до 90% усіх зібраних корисних даних. «І якщо раніше джерелами відкритих даних були газети, радіо, телебачення, наукові статті, – каже консультант із цифрових технологій Віталій Мороз, – то в епоху інтернету до них додалися соцмережі, форуми, карти, сайти, комунікація в месенджерах». Крім того, сюди ж зараховують державні та комерційні дані (публічні урядові звіти, бюджети, фінансові оцінки тощо).

Хто і як може використовувати OSINT?

Окрім військових та спецслужб, цією технологією у своїй роботі активно послуговуються медіа, передусім при підготовці розслідувань. Один із найуспішніших прикладів – діяльність міжнародної групи незалежних журналістів Bellingcat, які на основі відкритих даних (фото, відео, записів перемовин) виявили можливих причетних до збиття рейсу MH-17 «Малазійських авіаліній» у липні 2014 року. Разом із командою незалежних блогерів Conflict Intelligence Team (CIT) вони детально інформують про широкомасштабне вторгнення росії в Україну.

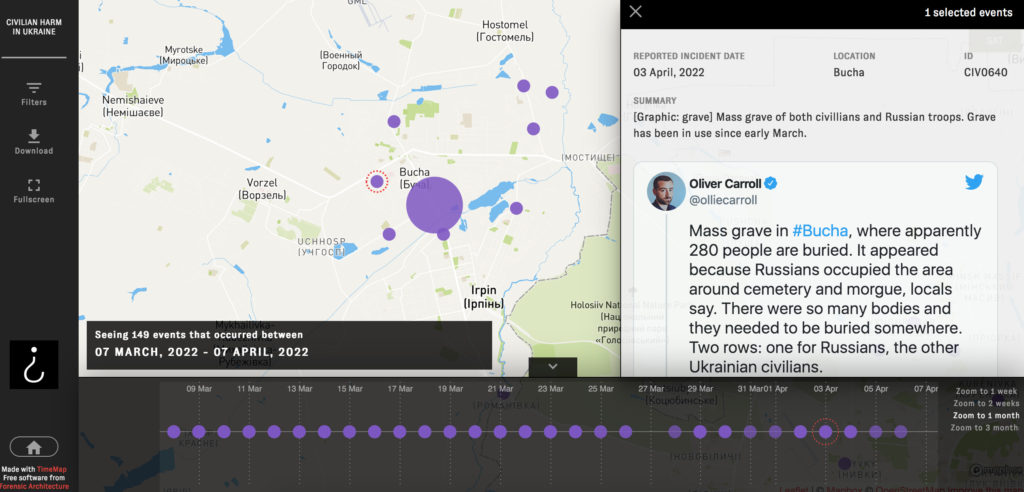

З 24 лютого 2022 року Bellingcat збирає дані про випадки пошкоджень і руйнувань цивільної території та інфраструктури, а також загибель мирного населення. Всю цю інформацію розміщено на інтерактивній карті. Користувачі можуть досліджувати інциденти за датою та місцем розташування.

Ще один волонтерський проєкт – InformNapalm – від початку війни займається підготовкою ґрунтовних досліджень російської збройної агресії проти України.

Українські IT-фахівці також створили технологію розпізнавання осіб за допомогою штучного інтелекту. В систему завантажують фото вбитого російського солдата, і вона знаходить його акаунт та/або сторінку друзів чи родичів, на знімках яких він зображений. Далі спеціалісти повідомляють близьких у росії про смерть їхнього солдата і прикріплюють фото вбитого.

OSINT у своїй роботі використовують також PRники, рекламісти та юристи. Але саме війна показує особливу затребуваність у подібних фахівцях. «Адже вони отримують величезний масив інформації від користувачів, – наголошує консультант із цифрових технологій Віталій Мороз, – який можуть аналізувати на фоні доволі високого рівня закритості офіційних джерел під час війни. Десятки фахівців OSINT щогодини збирають дані з Twitter, YouTube, Telegram, аби аналізувати воєнні втрати сторін, знаходити підтвердження чи спростовувати наведені дані сторін».

Як OSINT викрив спробу росіян приховати злочини у Бучі

31 березня українські військові звільнили місто Буча Київської області від російських окупантів. Наслідки звірств щодо мирного населення Бучі сколихнули світ. За повідомленням української влади, загинули понад 320 жителів міста. У багатьох були зв’язані за спиною руки, що може свідчити про навмисні розстріли людей. Пошуки загиблих та процес розмінування території триває.

Натомість росіяни свої злочини намагаються всіляко приховати. Наприклад, Міноборони РФ оприлюднені фото- та відеодокази називає провокацією та інсценізацією для західних ЗМІ. Також уряд орків стверджує, що за час перебування цього населеного пункту під контролем російських збройних сил “жоден місцевий житель не постраждав від будь-яких насильницьких дій”, а “виїзди з Бучі не блокувалися”. Як повідомив на своїй сторінці у Facebook директор агенції Postmen Ярослав Ведмідь, рашисти, зокрема, намагалися видалити і новостворену статтю Вікіпедії про різанину в Бучі.

Спростувати фейки російської пропаганди взялися фахівці з OSINT. Так, американська компанія Maxar Technologies, яка займається супутниковим зніманням Землі, надала знімки тіл, знайдених у Бучі після того, як із неї пішли окупанти. На знімках зображені темні об’єкти, схожі за розміром на людські тіла, які з’явилися на вулиці Яблонській в Бучі у період з 9 до 11 березня. Вони знаходяться в тих самих місцях, де українська армія виявила мертвих після того, як повернула під свій контроль місто 31 березня. Подальший аналіз показує, що тіла залишалися в такому ж положенні більше трьох тижнів.Цю інформацію проаналізувало та оприлюднило видання The New York Times.

За словами засновника Bellingcat Еліота Хіґґінса, значення технології супутникових знімань для журналістів, дослідників та активістів, які прагнуть задокументувати перебіг війни в Україні та зібрати докази військових злочинів у регіоні, суттєво зросло. Вся увага світу сьогодні прикута до України, і Bellingcat та інші зацікавлені мають можливість отримувати багато подібних знімків у хорошій якості та відео з дронів буквально протягом кількох годин після події, якщо дозволяють погодні умови.

Злочини орків у Бучі доводять і оприлюднені відео та фото з соціальних мереж. Дослідник OSINT за допомогою зіставлення геолокації, вигляду вулиць на Google maps, супутникових знімків та пізніших фото, зроблених у цьому місті, зумів підтвердити конкретну локацію, де відбулися масові вбивства українців. І це лише один конкретний приклад роботи з відкритими даними.

Усі ці технології дають журналістам і дослідникам можливість показувати правду про геноцид українського народу та стають доказовою базою, що дозволить притягнути винних до відповідповідальності за їхні злодіяння.

Якщо інформація є в інтернеті, її можна знайти

Відкриті дані можуть розповісти багато чого: які моделі підбитої техніки зображено на фото та відео, звідки прилетіли ракети, який населений пункт зафіксовано на фото та відео, як змінюється лінія фронту під час наступу тощо.

Консультант із цифрових технологій Віталій Мороз наголошує на трьох основних етапах роботи OSINT: збір інформації, чищення даних та аналіз «чистих» даних.

«Також метою є верифікувати достовірність поданої інформації на основі метаданих або аналізу геолокаційних даних», – додає фахівець. – Наприклад, чи справді фотографія або відео були зроблені в певній місцевості в таку-то пору дня? Що це за місцевість, з огляду на зображені об’єкти (водонапірна вежа, пагорб)? «Ці дані, – вважає експерт, – дозволяють дослідити ландшафт місцевості через Google Maps/Google Street View.

ЧИТАЙТЕ ТАКОЖ: Соціальні мережі як середовище фейків: що треба знати про Facebook

Аналізуються навіть сервіси погоди, що показують, чи був на певній території сніг чи дощ в конкретний часовий період». Цю технологію якраз і було застосовано до аналізу місцевості та підтвердження різанини в Бучі.

В умовах війни OSINT стає оптимальним замінником спеціальних агентів. Медіаексперт, ексзаступник міністра інформаційної політики України (2017–2019 рр.) Дмитро Золотухін до інформації, яку зацікавлені сторони шукають в інтернеті за допомогою автоматизованих систем, зараховує: прив’язку будь-яких об’єктів до місцевості; успішність повітряних чи артилерійських ударів; результати ударів та стан інфраструктури; емоційні вислови людей, що потрапляють на камеру; осіб, яких можна ідентифікувати тощо.

Все, що людина постить в соціальних мережах, має свій цифровий відбиток

ІТ-фахівець Олександр Куцна прикладі звичайної фотографії доступно пояснює, яку інформацію про знімок можна отримати, якщо навіть не брати до уваги, що саме на ньому зображено. «В інтернеті легко знайти безкоштовні онлайн-інструменти, які аналізують метадані, – додає експерт. – У них записується розмір фотографії, скільки мегапікселів було у камери, також можна дізнатись роздільну здатність телефона. І теоретично – навіть визначити його модель». Свого часу йому доводилося робити такі експерименти, й Олександр переконаний, що для цього навіть не потрібні спеціальні навички.

Звичайним людям може бути важко осягнути, як із такої незначної інформації про особу чи її місцеперебування можна отримати стільки даних. Але коли цим займається автоматизована система, то вона знає, де збирати та яка саме інформація потрібна (де людина живе чи жила, що вона постила, де пила каву і про це написала, наприклад, у Facebook).

В роботі OSINT не настільки важливий кожен конкретний пост, як велика їхня кількість. Олександр Куц вважає, що передусім система фільтрує дані, які їй знадобляться (текст, фотографії, конкретний час події), а потім шукає, що було опубліковано в певний період часу. «Важлива не так конкретика в цих записах, як їхня кількість, – додає експерт. – Наприклад, у районі А такого-то міста 500 повідомлень, які вказують, що щось відбувається. Завдяки цьому система отримує інформацію, що з якогось місця в конкретний час пишуть багато повідомлень». І тоді починає аналізувати їх.

Те саме й з інформацією про коригування вогню. На думку експерта, зробити це за допомогою однієї фотографії малоймовірно. «Швидше за все, алгоритм такий, – пояснює ІТ-фахівець. – 500 людей написало, що десь проїхав танк. Система зібрала інформацію. Потім військові, яким це потрібно, запускають дрон чи відправляють свою людину, що знаходиться поруч, аби перевірити це». Але небезпека публікації фото та відео все ж залишається, адже такі дані запускають розвідувальні процеси.

Що не варто постити у соціальних мережах?

Не лише журналісти й дослідники використовують OSINT. Ворог теж колекціонує відкриті дані, щоб краще спланувати свої дії. «Під час війни противник зацікавлений збирати інформацію про пересування та розташування військ, – додає Віталій Мороз, – ідентифікувати склади зі зброєю чи технікою, позиції українських військових. Для збору даних та корегування вогню ворог використовує також безпілотники, оснащені відеокамерами. Водночас він покладається на дані від колабораціоністів, коректувальників чи диверсійних груп». Тому й звичайні громадяни, які не замислюються про ризики публікації відкритих даних, можуть стати допомогою для ворога.

«Щоб запобігти цьому, – додає консультант із цифрових технологій Віталій Мороз, – на час війни український уряд ввів значні обмеження на публікацію чутливого контенту, який стосується нашої обороноздатності. З іншого боку, держава пропонує громадянам повідомляти їй інформацію про пересування ворога». Експерт рекомендує підбірку подібних сервісів, з яких можна дізнатися, як долучитися до кібервійськ.

ІТ-фахівець Андрій Тужиков закликає користувачів бути якомога обережнішими з публікацією контенту в соціальних мережах, особливо якщо вони перебувають біля військових об’єктів чи гарячих точок. «Краще взагалі нічого не постити, – додає експерт, – аніж вагатися, добре це чи погано». Особливо уважно він радить ставитися до фотографій. «Адже за ними можна з’ясувати локацію, координати того чи іншого місця, – додає Андрій Тужиков. – Ми не здатні повною мірою осягнути, що заховане в даних фотографії і як воно може скомпрометувати місце, час або умови, при яких це відбувалося».

Увагу слід звернути і на месенджери, які ви використовуєте для комунікації. «Якщо це, наприклад, відкритий чат у вайбері, в який може зайти будь-хто, – міркує ІТ-фахівець Олександр Куц, – то краще туди не постити нічого важливого». Та й взагалі, перш ніж ділитися інформацією, експерт радить трохи почекати. Як сьогодні, наприклад, роблять українські телеканали – показуючи інформацію з гарячих точок із затримкою у кілька діб.

В часи війни кожен громадянин України повинен чітко розуміти, що найневинніше відео з TikTok’у чи пост у Facebook із вказівкою, де «бахнуло», може призвести до людських жертв. Не варто ставати мимовільним посібником ворога. Хай робота буде лише в наших фахівців із OSINT, завдяки яким такі злочини, як у Бучі, ніколи не вдасться приховати.